こんにちは。今月は個人的に注目度の高いイヤホンを集中してオーダーした & 届いた関係もあり、なかなかレビューが遅れがちな感じも否めないこの頃です。私のレビューで毎回載せている開封写真は当然届いた直後に撮っていて、さらにその直後には開封写真だけの「書きかけレビュー」が発生し、以降公開まで下書き状態でどんどん溜まっていくわけです(笑)。実際結構書き進めていても結局仕上げられずボツ状態になっているレビューも割とあったりします。特に色々買っているにもかかわらずじっくり聴く時間を取れていない据置き関係やヘッドホンなどはタイミングをみて仕上げていきたいなぁと思っています。

閑話休題、今回紹介するのは個人的にとても気に入っている中華イヤホンブランド「TFZ (THE FRAGRANT ZITHER)」の新しい普及型モデル「TFZ T2 Galaxy(TFZ T2G)」です。TFZは昨年の「EXCLUSIVE」ラインあたりから完全に個人的な「ツボ」に入ってしまい、以降誰から頼まれている訳でもないのにKZ同様に新モデルが出る都度購入しています。特に最近は100ドルオーバーのモデルを中心に新モデルの登場ペースも早く、買う側としてはついていくのもなかなか大変です(^^;)。

→ 過去記事(一覧): 「TFZ」のイヤホンレビュー

■上位モデルのドライバー採用でグレードアップ。間違いなく50ドルクラス「一推し」のサウンド。

そんななか今回の「TFZ T2 Galaxy(TFZ T2G)」は購入しやすい50ドル台の価格設定のモデルとなっています。また音質的にも今後の同社イヤホンの中心に捉えてもよいのではと思える完成度の高さで、もし今後代理店さんより日本国内でも販売を開始したら同価格帯で「一推し」にしたいレベルに私自身も気に入っています。そのため個人的にTFZとしては「SERIES 2」以降ひさびさに「カラバリも揃えようかな」と思い始めている、日常的なメイン使い候補のイヤホンのひとつになっています。

そんななか今回の「TFZ T2 Galaxy(TFZ T2G)」は購入しやすい50ドル台の価格設定のモデルとなっています。また音質的にも今後の同社イヤホンの中心に捉えてもよいのではと思える完成度の高さで、もし今後代理店さんより日本国内でも販売を開始したら同価格帯で「一推し」にしたいレベルに私自身も気に入っています。そのため個人的にTFZとしては「SERIES 2」以降ひさびさに「カラバリも揃えようかな」と思い始めている、日常的なメイン使い候補のイヤホンのひとつになっています。TFZも元々似た価格帯・似た構成のモデルが集中していることからラインナップがわかりにくい、という側面はあったのですが、今年に入ってさらに矢継ぎ早に新製品を投入しており、新旧モデルが入り乱れる状況でますますラインナップが複雑になっています。ただ、同社が一貫して採用している独自仕様ドライバーの「世代」でラインナップを整理してみると、同社の製品展開の考え方が少しわかりやすくなります。

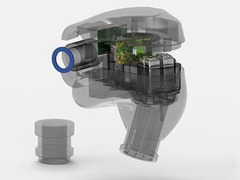

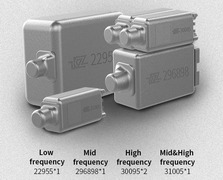

TFZのイヤホンは同社の特徴ともいえるデュアル磁気回路グラフェン振動板(Dual-Magnetic Circuit Two Divided-Frequency Graphene Unit)ダイナミックドライバーをほぼ全てのモデルで採用しており、このドライバーをブラッシュアップ、またはチューニング変更することで、さまざまな音質傾向およびグレードのモデルをつくっています。「デュアル磁気回路」では2つの磁気回路(二重コイルと前後のダブルチャンバー)により通常のダイナミック型より広いレンジを得ると同時に、「グラフェン振動板」によるアタックの早いキレのあるサウンドのドライバーを構成しています。

TFZの「デュアル磁気回路」ドライバーの「第1世代」はTFZの初期の「SERIES 3」「SERIES 5」「MY LOVE」などで採用されました。その後も「第1世代」はブラッシュアップされ、低価格ながら完成度の高いサウンドでマニアの間で強い人気を持つ「SERIES 2」へ引き継がれ、最近では低価格モデルの「T1 Galaxy」へとつながっていると考えられます。いっぽう、現在のTFZの主力となっているのは「KING PRO」以降の上位モデルで採用している「第2.5世代」で、「KING PRO」に加え「TEQUILA 1」「QUEEN」、よりハイエンドの「SECRET GARDEN 1」、そして最新の「KING II/KING LTD/AIR KING」でも採用されています。

そして、この間に位置する「第2世代」はTFZのブランドバリューを不動のものとした代表的モデル「EXCLUSIVE KING」で採用されたドライバーで、上記の「2.5世代」はこの「第2世代」の改良型とされています。「第2世代」ドライバーは最もグレードが高いものを「EXCLUSIVE KING」で採用し、さらに少しコストダウンしたユニットが「SERIES 4」や「MY LOVE II」で採用されています。そして今回紹介する「T2 Galaxy(T2G)」も、メーカーサイトによると「SERIES 4」のドライバーをベースとしたものを採用しているとの記載があります。つまり、「第1世代」ユニットを普及モデルに採用したのが「SERIES 2」とするならば、同様に「第2世代」を採用した普及モデルが「T2 Galaxy(T2G)」となるわけですね。

このように書くと「第2世代」も「旧モデル」のように感じますが、「第2.5世代」で価格も「SECRET GARDEN 1」のように200ドル級(国内版は29,800円)とだいぶ跳ね上がっているいる現在でも(第2世代の)「EXCLUSIVE KINGがTFZでベスト」と言うマニアの方も結構多くいらっしゃいます。今回の「T2 Galaxy(T2G)」もかつての「SERIES 4」の半額程度で購入できると考えるとなかなかお買得なモデルなのでは、という気がしてきます。

「TFZ T2 Galaxy」のカラーバリエーションは「ブルー」「ブラック」および「シルバー/グリーン」と「ゴールド/パープル」の4種類で「SERIES 2」がカラーが多すぎて国内版が出せなかったという話から考えるとこちらはだいぶ(国内版が発売される)可能性もありそうでね。

※国内版は「ブラック」「グリーン」「ブルー」の3色のみとなります。

購入は香港の「Penon Audio Store」にて。私は直営店サイトで購入しましたが中国AliExpressのストアでも同額で購入できます。

価格は 59ドル となっています。

Penon Audio(直営サイト): TFZ T2 Galaxy / AliExpress(Penon Audio): TFZ T2 Galaxy

※AliExpressのEasy EarphonesおよびHCKでも購入できるようになりました。

AliExpress(Easy Earphones): TFZ T2 Galaxy

AliExpress(NiceHCK Audio Store): TFZ T2 Galaxy

AliExpressの購入方法はこちらを参照ください。なお、この製品についてはHCKおよびEasy等でもフォロワー値引きはないと思いますのであらかじめご了承ください。

※2019年1月31日より待望の国内正規版が販売開始となりました。商標登録の関係で国内版では「TFZ T2G」という製品名称となります。国内版の販売価格は 9,200円 です。

【国内正規品】 TFZ T2G : ブルー(T2G-BU) / グリーン(T2G-GN) / ブラック(T2G-BK)

■「SERIES4」譲りのメタルフェイスで高級感もアップ。ひとつ上のグレードのイヤホンに。

今回私は「シルバー/グリーン」のカラーで購入しました。Penon Audio(直営店)の場合、香港からの発送となるのですがオーダーから1週間程度と比較的早く手元に商品が届くので有り難いです。

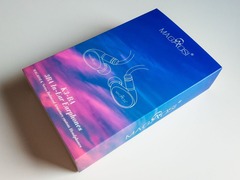

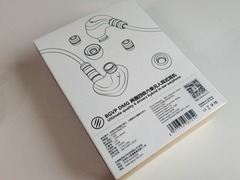

パッケージは最近のロットの「SERIES 2」と同様の細長い白箱タイプです。パッケージ構成はイヤホン本体、ケーブル、ケーブルフック、イヤーピース(開口部の大きい/小さいの2種類で各S/M/Lサイズ)、ポーチ、説明書といった内容です。

シェル形状は「EXCLUSIVE KING」をはじめとする従来のTFZ製イヤホンと同じですが、「TFZ T2 Galaxy(TFZ T2G)」の金属製のフェイスパネルは存在感があり、シェル部分のカラーとのマッチングも良好です。従来の「SERIES 2」と比較しても明らかに高級感のある仕上がりとなっています。フェイスパネル下方には星形のネジで金属製パネルが固定されており、その上部に小さいベント(空気孔)があるのがわかります。

これまで同様に12mmサイズの大型ドライバーを収容するハウジングは少し大振りのため、耳に入りきらないという場合もあるかもしれません。その場合は付属の大きめサイズのイヤーピースで固定するか、Acoustuneの「AET06」のようなダブルフランジタイプのイヤーピースを組み合わせるのが良いと思います。私の場合、耳穴は小さいものの耳の大きさそのものは問題なかったので付属の最も小さいサイズのイヤーピースやJVC「スパイラルドット」のSサイズなどを組み合わせて使用しています。

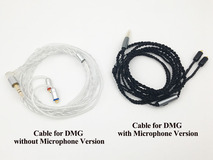

付属ケーブルは「QUEEN」や「SECRET GARDEN 1」、「KING II」で付属している線材と同じ、5N OFC(高純度銅線)を採用した0.78mm 2pinケーブルで、黒く柔らかい被膜で取り回しは良好です。なお、2pinコネクタ部分は「TFZ T2 Galaxy(TFZ T2G)」本体の2pinコネクタ部分の突起形状にあわせたカバーで覆われており、「KING II」のケーブルとは同じですが「SECRET GARDEN」や「QUEEN」付属のものとは微妙に形状が異なります。

■「SERIES2」の抜群のサウンドバランスを踏襲しつつさらに高音質化。完成度の高さに驚く。

「TFZ T2 Galaxy(TFZ T2G)」の音質傾向は弱ドンシャリで全体的に非常にバランスの良いサウンドです。高域から低域まで過不足ない解像度の高さと明瞭さをもち、TFZらしい寒色系の硬質でキレの良いサウンドを実感します。ボーカルなどは近く、少し派手めに感じる明るいサウンドですが、「EXCLUSIVE KING」のような強い刺さりや、「QUEEN」のような多少モコモコに感じる低域ということはなく、一聴して「良いイヤホン」と感じる事が出来る仕上がりとなっています。

ちなみに、「「TFZ T2 Galaxy(TFZ T2G)」は「SERIES 4」をベースにしていることから発表時には音質傾向も同様にフラット寄りの大人しめのサウンドかも、という憶測もありましたが、実際に届いた製品を聴いてみると、同社の普及モデルで音質傾向的にも非常にユーザー評価の高い「SERIES 2」に大きく寄せたチューニングとなっていました。「TFZ T2 Galaxy(TFZ T2G)」に加え、「SERIES 4」と「SERIES 2」を聴き比べると、「SERIES4」だけが全く異なっていて「思わず笑ってしまうほど違う」という印象でした。実際、周波数特性も「TFZ T2 Galaxy(TFZ T2G)」は「SERIES 2」と類似したカーブとなっていています。まさに「ドライバーを一新して、SERIES2をより高音質化したモデル」というポジショニングそのままで、期待を裏切らない仕上がりのサウンドだと思います。

ちなみに、「「TFZ T2 Galaxy(TFZ T2G)」は「SERIES 4」をベースにしていることから発表時には音質傾向も同様にフラット寄りの大人しめのサウンドかも、という憶測もありましたが、実際に届いた製品を聴いてみると、同社の普及モデルで音質傾向的にも非常にユーザー評価の高い「SERIES 2」に大きく寄せたチューニングとなっていました。「TFZ T2 Galaxy(TFZ T2G)」に加え、「SERIES 4」と「SERIES 2」を聴き比べると、「SERIES4」だけが全く異なっていて「思わず笑ってしまうほど違う」という印象でした。実際、周波数特性も「TFZ T2 Galaxy(TFZ T2G)」は「SERIES 2」と類似したカーブとなっていています。まさに「ドライバーを一新して、SERIES2をより高音質化したモデル」というポジショニングそのままで、期待を裏切らない仕上がりのサウンドだと思います。 TFZの製品は低域が強い一部の製品を除きエージングによる効果は中華系のダイナミック型イヤホンとしては少なく、「TFZ T2 Galaxy(TFZ T2G)」についても開封直後から本来のサウンドに近いバランスを実感することが出来ます。それでも多少のエージングにより音場感などに変化を感じる事はあると思います。

TFZの製品は低域が強い一部の製品を除きエージングによる効果は中華系のダイナミック型イヤホンとしては少なく、「TFZ T2 Galaxy(TFZ T2G)」についても開封直後から本来のサウンドに近いバランスを実感することが出来ます。それでも多少のエージングにより音場感などに変化を感じる事はあると思います。高域は非常に明瞭で伸びのある音ですが、一部の高域成分の強い曲を除きほぼ刺さることはないレベルにコントロールされています。「SERIES 2」と比較すると印象はかなり近いものの、全体的な音域での解像度の向上により、曲によっては相対的に刺激が大人しめに感じる場合もあります。個人的には曲によっては「SERIES 2」の高域は少し派手すぎて粗さを感じる事があったのですが、「TFZ T2 Galaxy(TFZ T2G)」では綺麗にまとめられている印象でむしろ好感を持っています。なお、「TFZ T2 Galaxy(TFZ T2G)」はインピーダンス16Ω、感度110dB/mWと「SERIES 2」より若干ですが鳴りやすい仕様になっています。そのため「SERIES 2」同様に駆動力のある再生環境だと高域が結構強めで感じることもあると思います。

そして、もっとも「TFZ T2 Galaxy(TFZ T2G)」が魅力的に感じるのは中音域で、「SERIES 2」が人気となった特にボーカルの表現力の素晴らしさは「TFZ T2 Galaxy(TFZ T2G)」でもしっかり踏襲し、さらに解像度、分離性の向上により音場感が向上しています。ボーカルは近くとても濃い音ながら、1音1音をしっかり実感できるのではと思います。

どのようなジャンルのボーカル曲でも抜群の相性の良さを持ち、息づかいまで正確に捉えてアーティストの特徴をしっかり表現してくれますが、「SERIES 2」以上に歌い上げるタイプの曲はどっぷりと浸れることは間違いないでしょう。いっぽう全体的なクオリティの向上により、よりバランス良くなったことで少し派手さが抑えられて「オトナ」な印象になったとも言えるかもしれません。そのため刺激強めの曲や派手めの楽曲では「SERIES 2」のほうが楽しく感じる場合もあります。

どのようなジャンルのボーカル曲でも抜群の相性の良さを持ち、息づかいまで正確に捉えてアーティストの特徴をしっかり表現してくれますが、「SERIES 2」以上に歌い上げるタイプの曲はどっぷりと浸れることは間違いないでしょう。いっぽう全体的なクオリティの向上により、よりバランス良くなったことで少し派手さが抑えられて「オトナ」な印象になったとも言えるかもしれません。そのため刺激強めの曲や派手めの楽曲では「SERIES 2」のほうが楽しく感じる場合もあります。ただし、これはあくまで付属する標準ケーブルでの印象で、後述しますがリケーブルにより、より自分好みの印象に変化を持たせることができます(そういえば「SERIES 2」でも「派手すぎる」と大人しめになるケーブルを選択される方もいらっしゃったようですね^^;)。

また、ドライバーの進化により、低域については「TFZ T2 Galaxy(TFZ T2G)」のほうが「SERIES 2」より量感が多少増えつつ締まりも向上しているため、より厚みが増した印象となっています。もちろん籠りなどはなく、中高域との分離もしっかりしています。響きは少なく音場も一般的なレベルですが、「SERIES 2」では少し不得手だったクラシックやオーケストラのインスト曲なども比較的気持ちよく聴くことが出来るようになりました。

「TFZ T2 Galaxy(TFZ T2G)」では、「SERIES 2」と比較して付属ケーブルのグレードも向上していますが、やはりリケーブルにより大幅に変化する傾向は同様で、ポテンシャルの高さを実感します。

非常に濃い音のイヤホンですので、リケーブルする際も音質傾向がハッキリしたタイプのケーブルを選ぶのが相性が良いと思います。その点では中国のイヤホンセラー「NICEHCK」が最近発売した「CT1」「TDY1/TDY2」「TYB1」といったシリーズのケーブルは2千円台~3千円程度と低価格ながら情報量も多く、なにより「かなり傾向がハッキリした派手な音」のケーブルのため、「TFZ T2 Galaxy(TFZ T2G)」との相性は抜群です。それぞれのケーブルの傾向により好みのサウンドにコントロールできるのはとても楽しいですね。

まず、トータルで「TFZ T2 Galaxy(TFZ T2G)」をグレードアップし、さらにメリハリを強化するという点では「NICEHCK TYB1 / 8芯 銀メッキ線&高純度銅線ミックスケーブル」(3,150円)が最適です。全体的により濃く、解像度およびキレが向上することでさらに1ランクアップしたサウンドを実感することが出来ると思います。リケーブルによりかなりハッキリと変化が現れますし、まず音量が変化しますので標準ケーブルより情報量が大幅に向上しているのが実感できると思います。ちなみにTFZ純正でも8芯のミックスケーブル「TC-2」がありますがAliExpressのオフィシャルストアで150ドル以上の高価格で販売されており、3,000円程度でバランスケーブルも選択可能な「TYB1」のコストパフォーマンスの高さが光りますね(^^)。

まず、トータルで「TFZ T2 Galaxy(TFZ T2G)」をグレードアップし、さらにメリハリを強化するという点では「NICEHCK TYB1 / 8芯 銀メッキ線&高純度銅線ミックスケーブル」(3,150円)が最適です。全体的により濃く、解像度およびキレが向上することでさらに1ランクアップしたサウンドを実感することが出来ると思います。リケーブルによりかなりハッキリと変化が現れますし、まず音量が変化しますので標準ケーブルより情報量が大幅に向上しているのが実感できると思います。ちなみにTFZ純正でも8芯のミックスケーブル「TC-2」がありますがAliExpressのオフィシャルストアで150ドル以上の高価格で販売されており、3,000円程度でバランスケーブルも選択可能な「TYB1」のコストパフォーマンスの高さが光りますね(^^)。そして、「SERIES 2」のようにより高域が派手なサウンドが好みの場合には「NICEHCK TDY1 / 8芯 銀メッキ線ケーブル」または同「TDY2」(どちらも3,050円)が最適です。「TYB1」同様に全体的な解像度や分離性をハッキリと押し上げた上で、さらに高域をもう1段アグレッシブに変化させます。特に女性ボーカルの曲や高域成分に刺激が欲しい場合には最適なケーブルだと思います(個人的には高域強化型の「TDY1」の組み合わせが一番好きです)。

逆に高域を少し丸くして中低域を厚くし、音場感を向上させたい場合には「NICEHCK CT1 8芯 高純度銅線ケーブル」(2,550円)が最適です。標準ケーブルと同じOFCの銅線ケーブルながら情報量、というより音の密度がハッキリと向上するのが実感でき、低域の厚みと同時に奥行きなどがかなりしっかりと実感できるようになります。ボーカル曲だけでなく演奏も楽しみたい、クラシックやジャズなどの曲をより気持ちよく聴きたい場合は抜群に相性が良いケーブルだと思います。

なお、HCK以外のケーブルでも、「Yinyoo」ブランドの最新の「YYX4775」(2,999円)が「TYB1」とほぼ同じ傾向の8芯 ミックス線ケーブルとなります。同じく「YYX4783」(2,989円)は「CT1」に相当する8芯 OFC純銅線ケーブル、「YYX4784」(3,289円)が「TDY1」相応の8芯 銀メッキ銅線ケーブルとなります。

というわけで、「TFZ T2 Galaxy(TFZ T2G)」は、個人的にもかなりお気に入りだった「SERIES 2」がグレードアップし、さらに期待を裏切らない素晴らしい完成度であったこともあり、おもわず前のめり気味のレビューとなりました。

というわけで、「TFZ T2 Galaxy(TFZ T2G)」は、個人的にもかなりお気に入りだった「SERIES 2」がグレードアップし、さらに期待を裏切らない素晴らしい完成度であったこともあり、おもわず前のめり気味のレビューとなりました。すでにネット上では「SERIES 2」推しの方々が追加で購入されている動きも多くなっており、今後ますます人気が出る予感がします。そして今回こそ日本国内版も登場してくると一気に話題となるかもしれませんね。現時点では購入できるルートが限られているためマニア向けのイヤホンという感じは拭えませんが、価格も比較的手頃ですのでよろしければ挑戦してみていただければと思います。

ちなみに、本レビュー掲載時点で、その後購入した「KING LTD」も手元に届いています。こちらは「TFZ T2 Galaxy(TFZ T2G)」とは全く異なる音質傾向で、フラット傾向の「KING PRO」をより低価格化した「KING II」と付属ケーブルをグレードアップした「KING LTD」、ワイヤレス化した「AIR KING」というラインナップとなっています。こちらについては「KING PRO」との比較を含め、近日中にレビューをしたいと考えています。

続きを読む